Partea a 2a a articolului de blog scris de Mihai Dumitru, Chief Architect la Arctic Stream, despre o arhitectura Multicloud, integrând Cisco SD-WAN, AWS si Azure.

Extinderea arhitecturii Cisco SD-WAN in AWS

Cisco SD-WAN oferă o arhitectură scalabilă în cloud, securizată și proiectată pentru a satisface nevoile complexe ale rețelelor WAN moderne prin trei domenii cheie: optimizarea avansată a aplicațiilor, securitatea multi-stratificată și integrarea în cloud.

Interconectarea dintre Cisco SD-WAN și AWS Transit Gateway aduce următoarele beneficii:

• Provizionarea automată și ușoară a conectivității către punctul de intrare AWS cel mai optim pentru centrul de date, filialele și locațiile centrale ale clienților.

• Telemetrie pentru aplicații și date în și din AWS, în scopuri de raportare și facturare.

• Rutare dinamică, selectare a mai multor căi și comportament de failover determinist prin utilizarea protocolului de gestionare a suprapunerii (Overlay Management Protocol – OMP) și a politicilor de rețea extensibilă și securizată SD-WAN (Secure Extensible Network – SEN) proprietare Cisco.

• Hub-uri regionale care interconectează mai multe Gateway-uri de Tranzit AWS și regiuni AWS prin intermediul SEN.

• Scalarea lățimii de bandă a rețelei private virtuale (VPN) de la 1,2 Gbps până la 50 Gbps utilizând metoda de rutare cu cost egal multiplu (Equal Cost Multi Path – ECMP).

Cu AWS Transit Gateway, nu este nevoie de un VPC de tranzit pentru a încheia mai multe conexiuni VPN de la ruterele virtuale vEdge cloud din VPC-ul SD-WAN la VGW (Virtual Private Gateway) în fiecare VPC- spoke.

Astfel, filialele se conectează prin infrastructura AWS și se pot interconecta cu workload-urile AWS.

Conectarea Branch-ului la AWS – SD-WAN VPC, TGW, și atasarea VPN-ului

În arhitectura de referință, ruterele virtuale vEdge cloud ale filialei încheie tuneluri securizate proprietare Cisco SD-WAN de la filială peste internet sau prin intermediul conexiunii directe AWS Direct Connect de la centrul de date către o pereche de rutere vEdge cloud într-un VPC SD-WAN pe AWS. Ruterele virtuale vEdge cloud încheie tuneluri VPN IPSec standard de la ruterele SD-WAN către AWS Transit Gateway ca atașamente VPN.

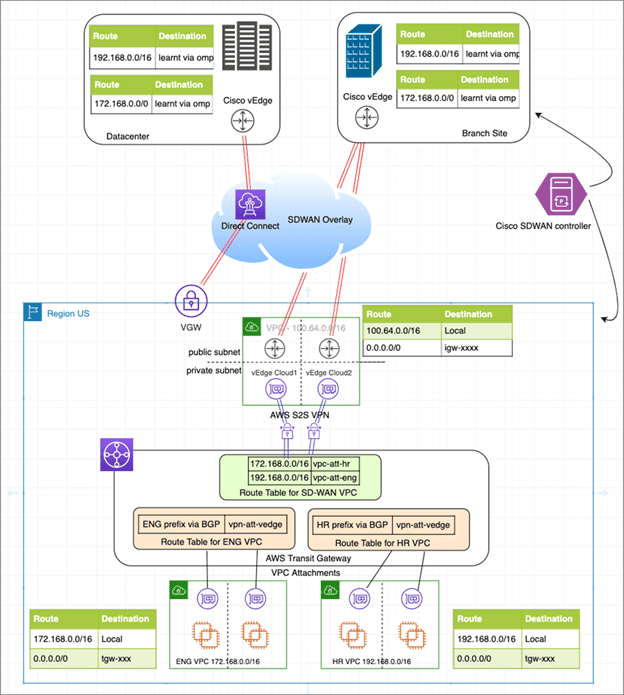

Diagrama de mai jos prezintă un exemplu. În acest exemplu, există două VPC-uri de aplicație adiționale atașate la AWS Transit Gateway. Filiala/centrul de date poate comunica cu sarcinile de lucru din VPC- urile de aplicație, dar sarcinile de lucru din VPC-uri nu ar trebui să comunice între ele. Acesta este un caz de utilizare pentru segmentare.

Pentru a obține conectivitatea dorită, au fost configurate trei tabele de rute diferite pe AWS Transit Gateway. Tabela de rute1 este asociată cu un VPC de aplicație; tabela de rute2 este asociată cu celălalt VPC și tabela de rute3 este asociată ca atașament VPN cu VPC-ul SD-WAN.

Rutele IP din tabelele de rute AWS Transit Gateway asociate cu VPC-urile de aplicație sunt învățate din VPC-ul SD-WAN folosind propagarea rutei. Rutele din tabela de rute asociată cu VPC-ul SD-WAN sunt propagate static.

În plus, pe tabela de rute a VPC-ului, este configurată o rută statică pentru fiecare VPC de aplicație, având ca următor salt tgw-xxxx pentru rutele non-locale. Similar, pe tabela de rute a VPC-ului SD-WAN, este configurată o rută implicită statică care indică igw-xxxx ca următor salt.

Rutele între VPC-ul SD-WAN și filială sunt învățate prin intermediul protocolului OMP (Overlay Management Protocol) al Cisco SD-WAN. Prin redistribuirea rutelor BGP în OMP, rețeaua SD-WAN devine conștientă de infrastructura AWS. Opțiunile tradiționale de filtrare a rutelor, cum ar fi hărțile de rute, pot fi utilizate pentru a face redistribuirea mai granulară.

Reunind toate elementele

Diagrama de mai jos rezumă conceptele de arhitectură menționate mai sus, așa cum au fost implementate într-un mediu de producție. AWS Transit Gateway, AWS Transit VPC și întreaga rețea SD-WAN au fost implementate automat cu ajutorul Cisco vManage. De acolo, AWS Transit Gateway a fost extins către VPC-urile existente AWS Spoke (aplicații). Un VPC suplimentar de securitate, care găzduiește firewall-uri Cisco FTDv, a fost adăugat manual pentru inspecție E-W și N-S. Un alt VPC a fost creat pentru diferite echipamente de securitate de rețea (în special gestionarea firewall-ului).

În același timp, Cisco SD-WAN a fost de asemenea extins în Azure, unde se află AD (Active Directory).

Surse:

- https://aws.amazon.com/blogs/networking-and-content-delivery/design-your-firewall-deployment-for-internet-ingress-traffic-flows/

- https://aws.amazon.com/blogs/networking-and-content-delivery/scaling-network-traffic-inspection-using-aws-gateway-load-balancer/

- https://aws.amazon.com/blogs/networking-and-content-delivery/integrate-your-custom-logic-or-appliance-with-aws-gateway-load-balancer/

- https://aws.amazon.com/blogs/networking-and-content-delivery/best-practices-for-deploying-gateway-load-balancer/

- https://aws.amazon.com/blogs/networking-and-content-delivery/introducing-aws-gateway-load-balancer-supported-architecture-patterns/

- https://aws.amazon.com/blogs/networking-and-content-delivery/centralized-inspection-architecture-with-aws-gateway-load-balancer-and-aws-transit-gateway/

- https://aws.amazon.com/blogs/apn/centralized-traffic-inspection-with-gateway-load-balancer-on-aws/